Autopsy 정보 확인 방법

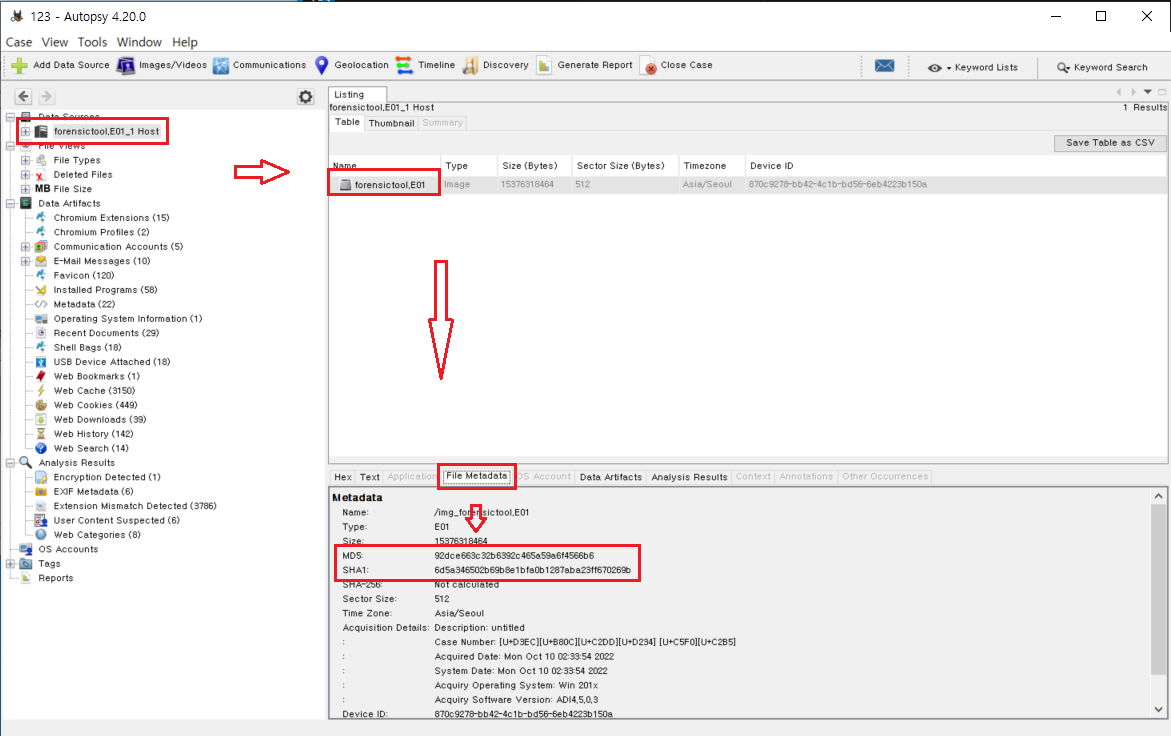

Hash값 확인

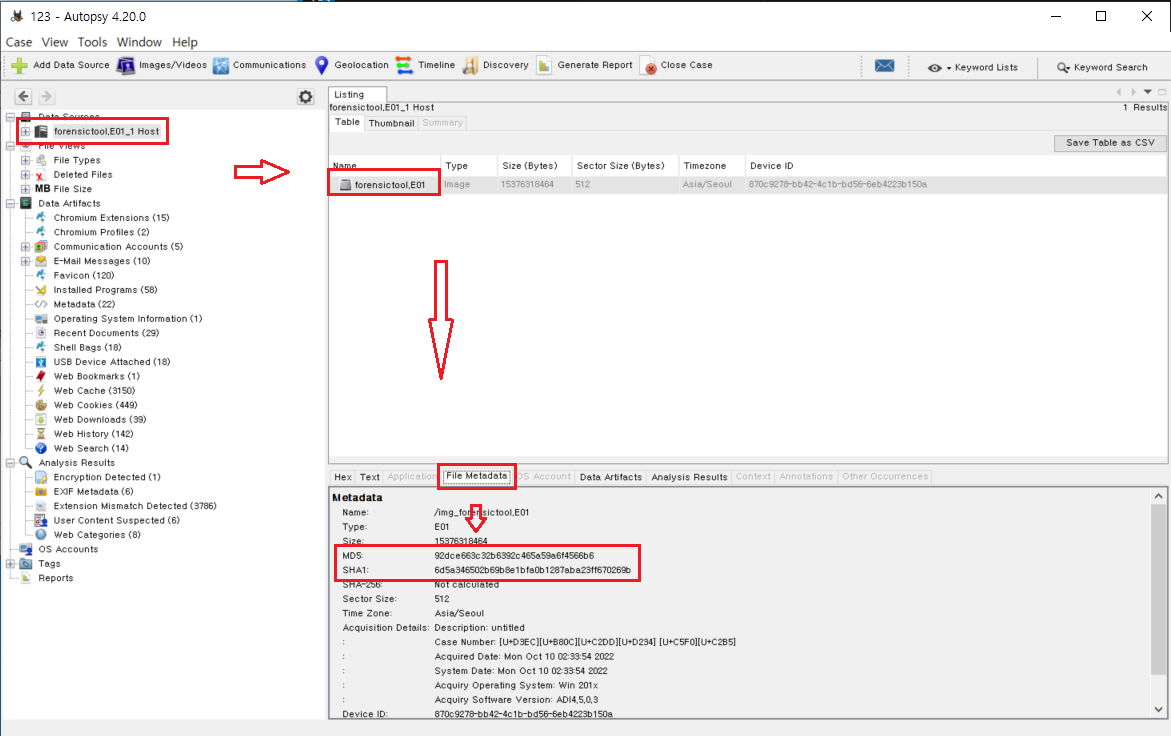

증거 USB의 Hash값 구하기

FTK Imager를 이용하여 이미지를 생성하면 자동으로 로그파일이 생성되면 로그파일에서 Hash값을 확인할 수 있다. 하지만 로그파일과는 별개로 Autopsy에서도 확인할 수 있다.

Autopsy에서 확인시, Tree Viewer의 ‘Data Sources’ 항목 Host 클릭 후, Result Viewer의 이미지 파일을 클릭하고 Content Viewer의 File Metadata에서 확인할 수 있다.

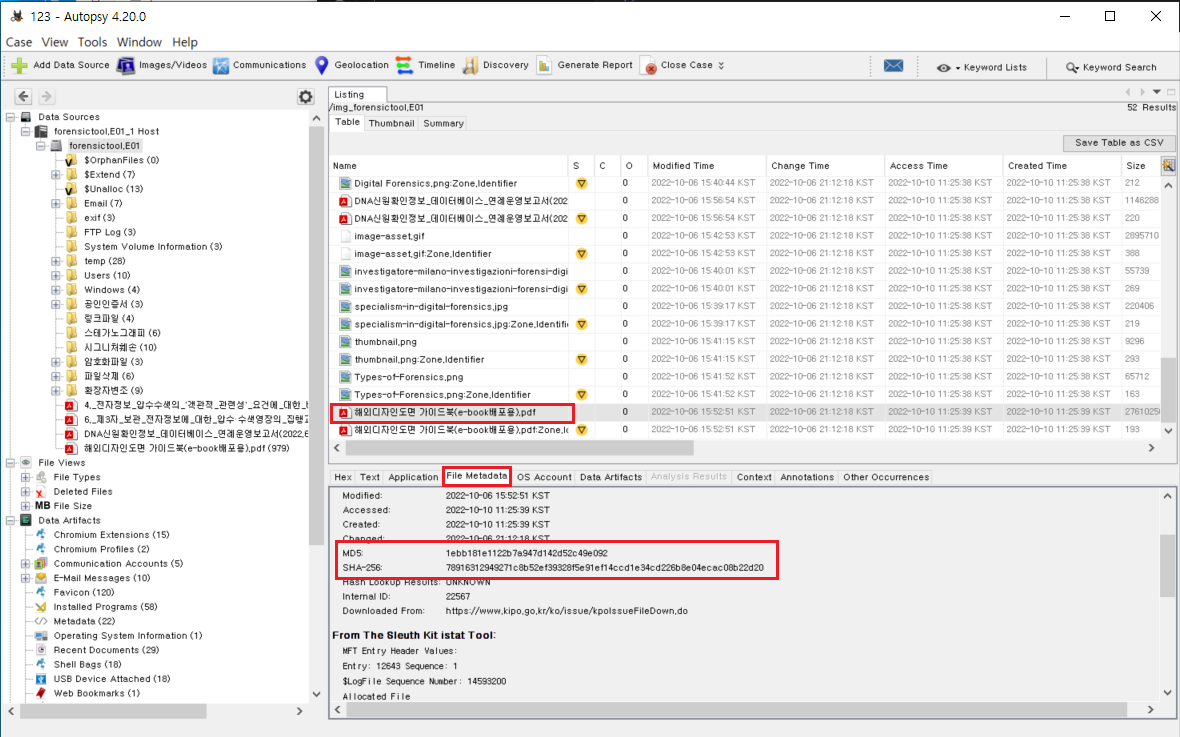

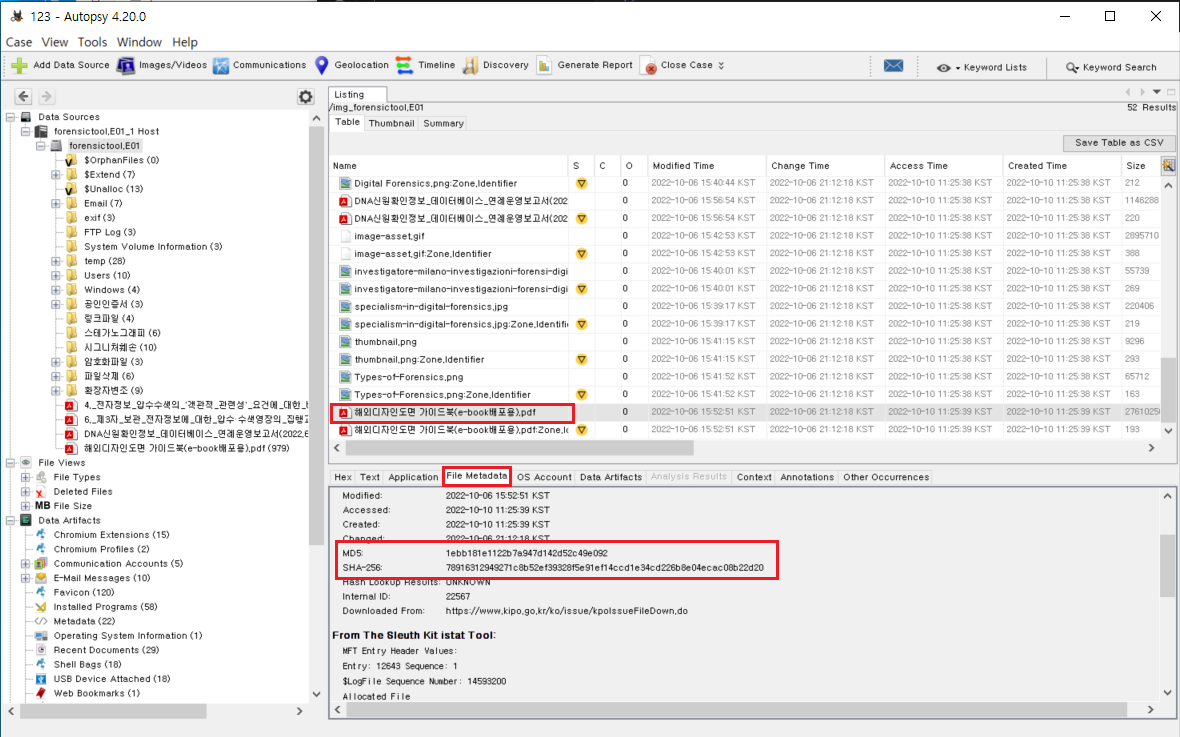

특정 파일의 Hash값 구하기

특정 파일의 Hash값을 구하려면 파일을 클릭 후, Content Viewer의 File Metadata에서 확인할 수 있다.

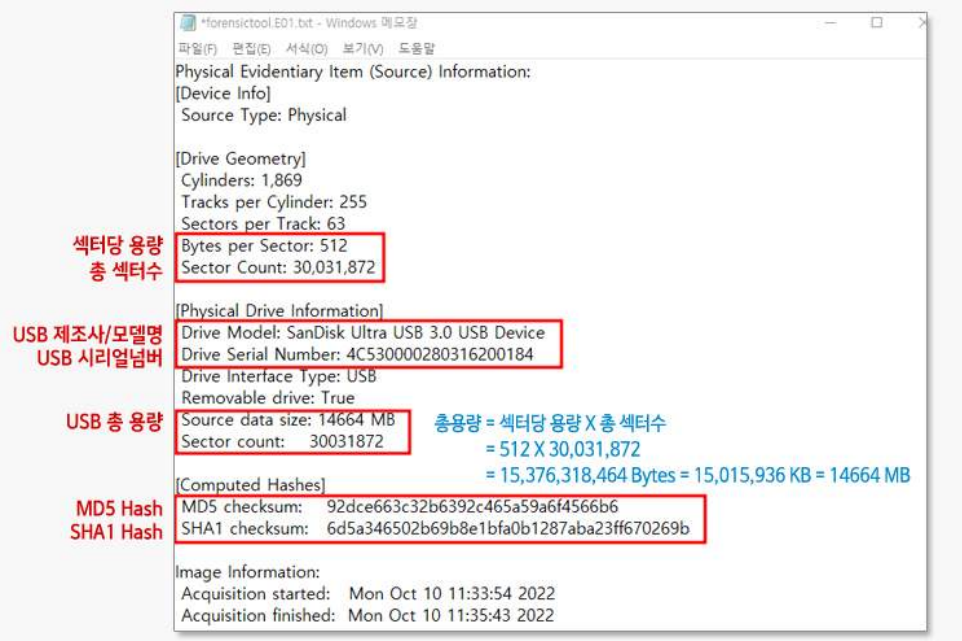

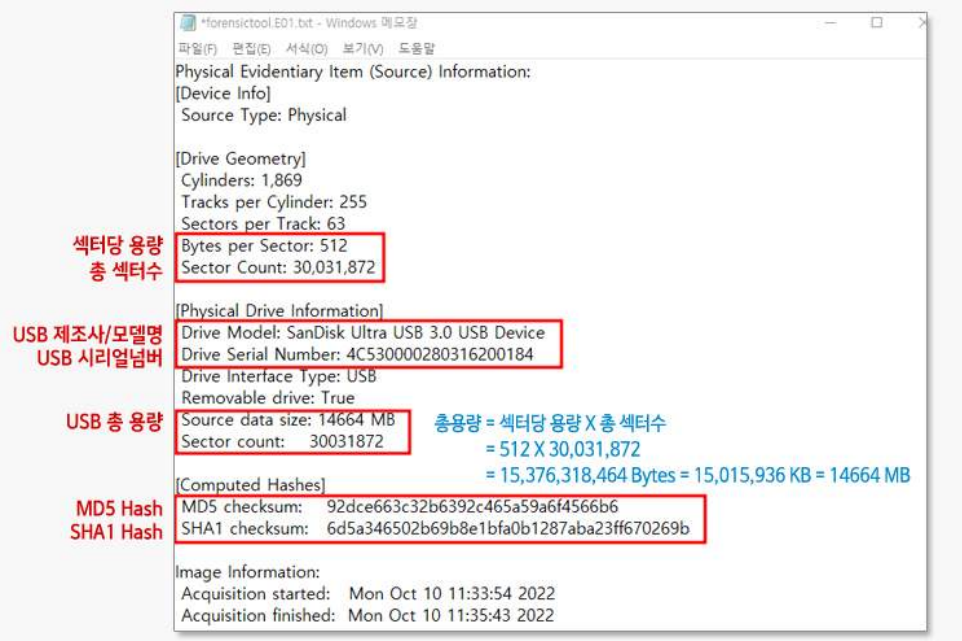

증거물 매체의 정보 확인

매체관련 정보

FTK Imager를 사용해 이미지 파일을 생성하면 생성되는 로그에서 확인할 수 있다.

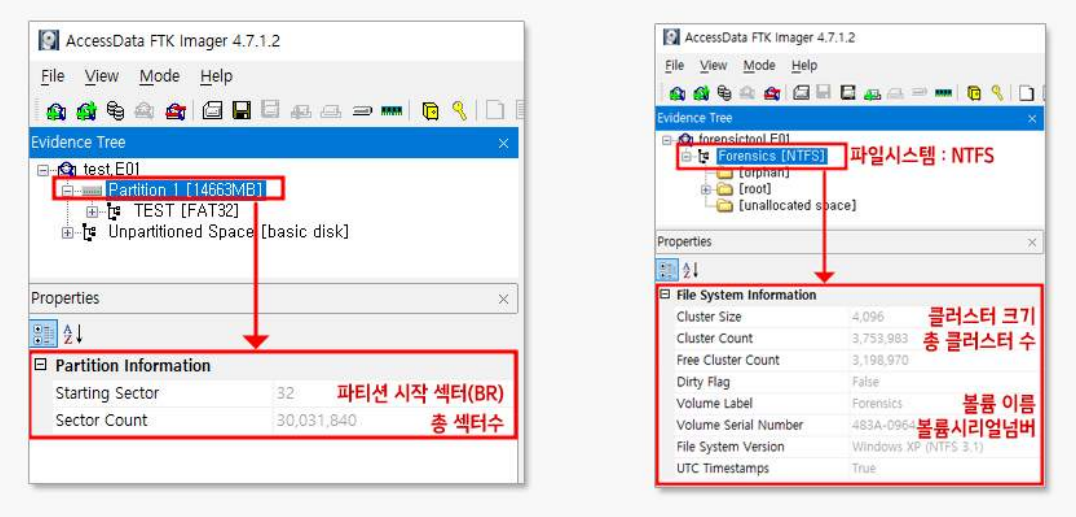

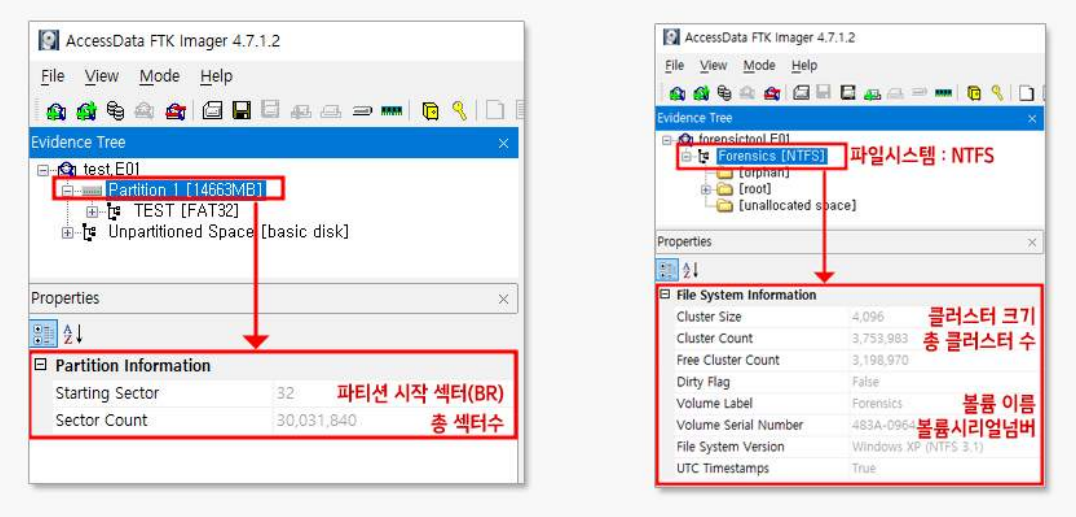

파티션/볼륨 관련 정보

생성한 이미지 파일을 FTK Imager에서 불러와서 확인할 수 있다.

특정 파일의 정보

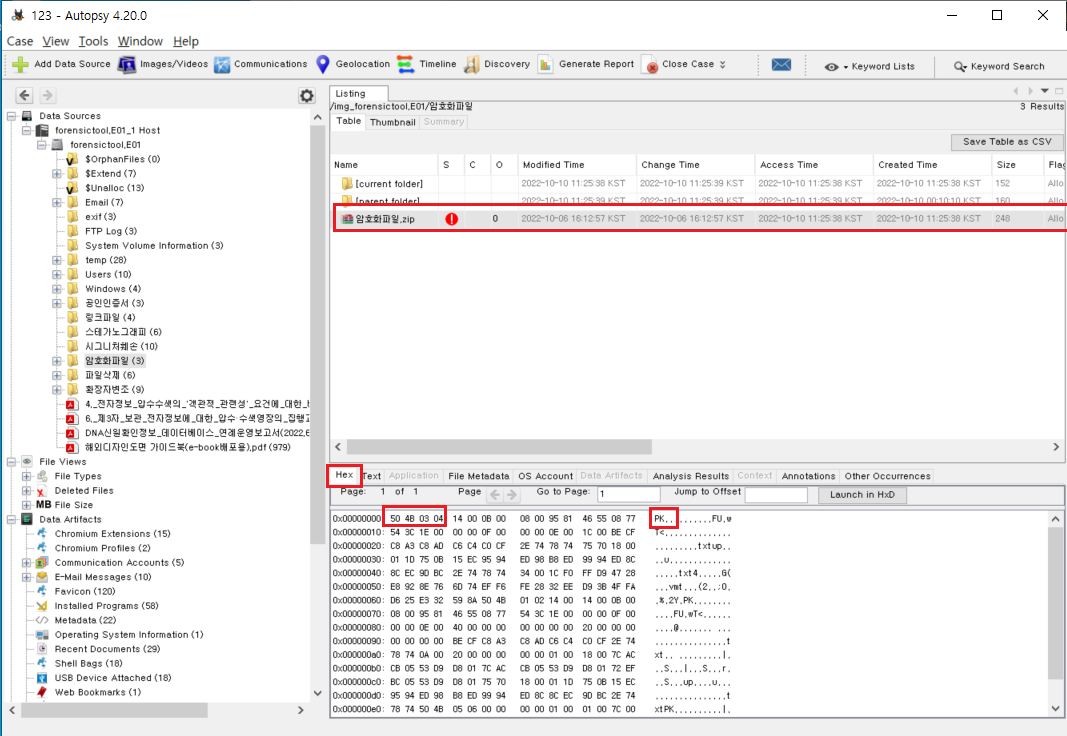

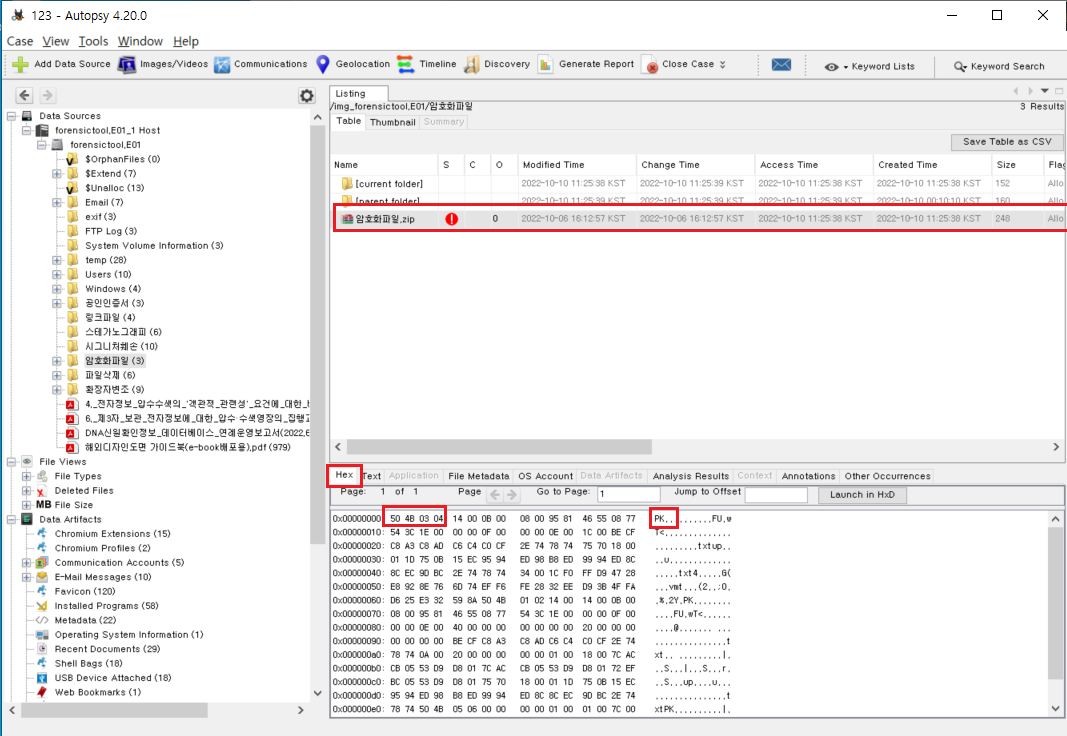

시그니처 헤드 확인

확인하고자 하는 파일을 선택 후 하단의 Hex 탭에서 확이할 수 있다. 참고로 Zip 파일의 경우 시그니처가 50 4B 03 04이다.

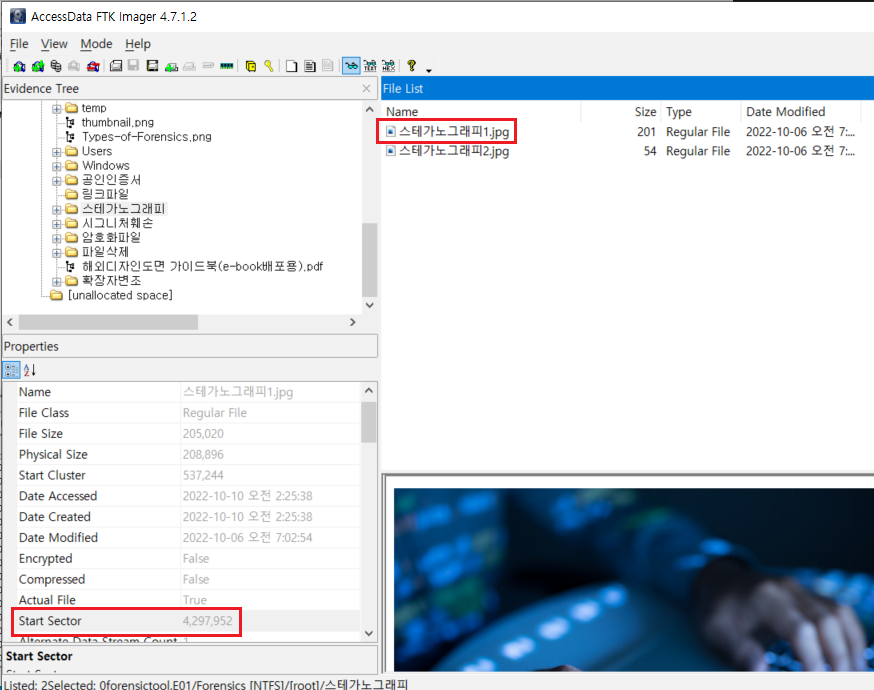

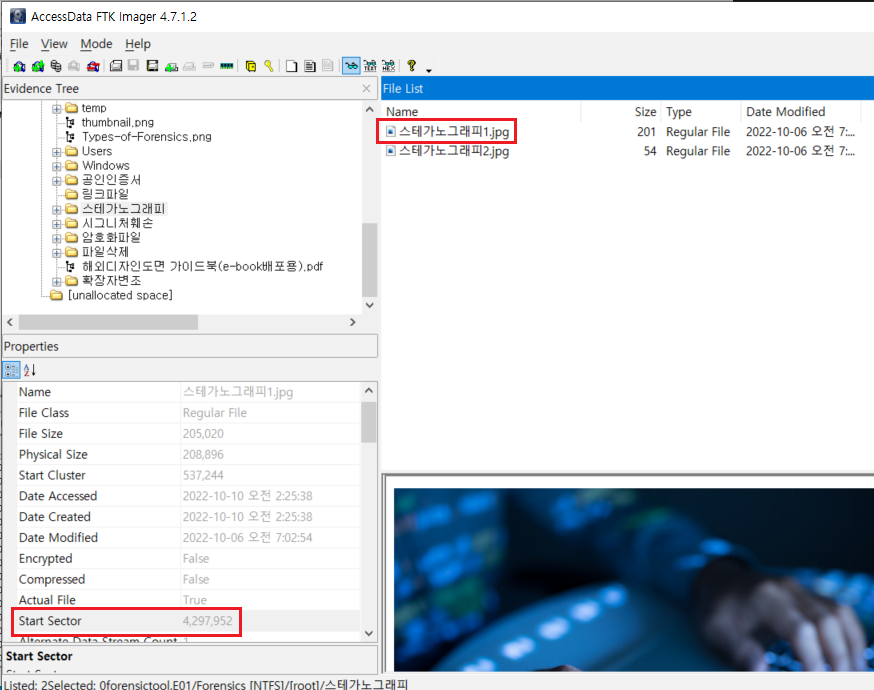

파일의 시작위치

파일의 시작위치는 FTK Imager에서 확인하고자 하는 파일을 석택 후, 왼쪽 하단의 Properties에서 Start Sector를 확인하면 된다.

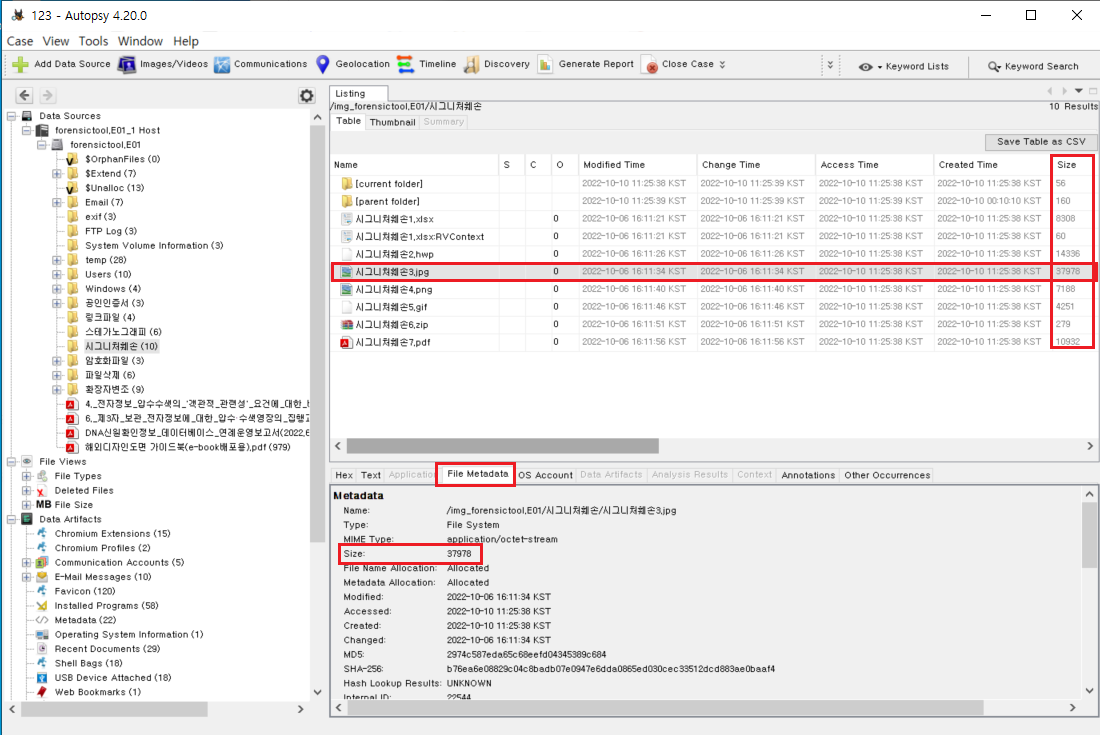

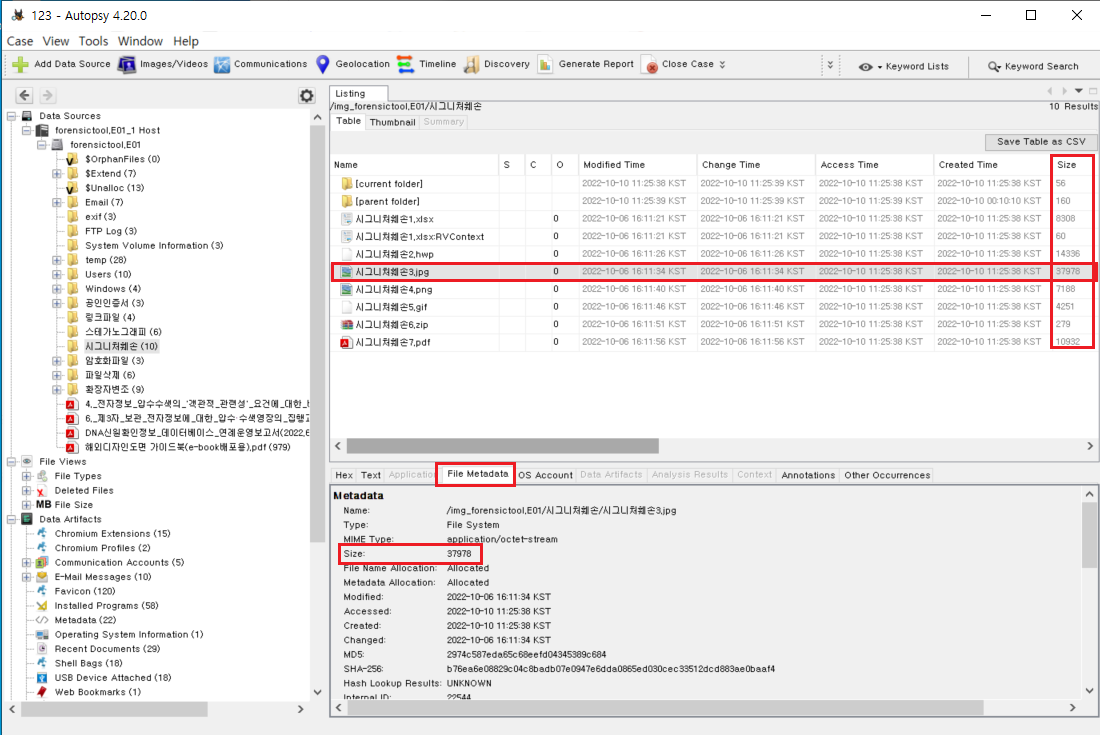

파일의 크기(Logical=실제용량)

확인하고자 하는 파일 선택 후 하단의 File Metadata에서 Size를 확인하면 된다.

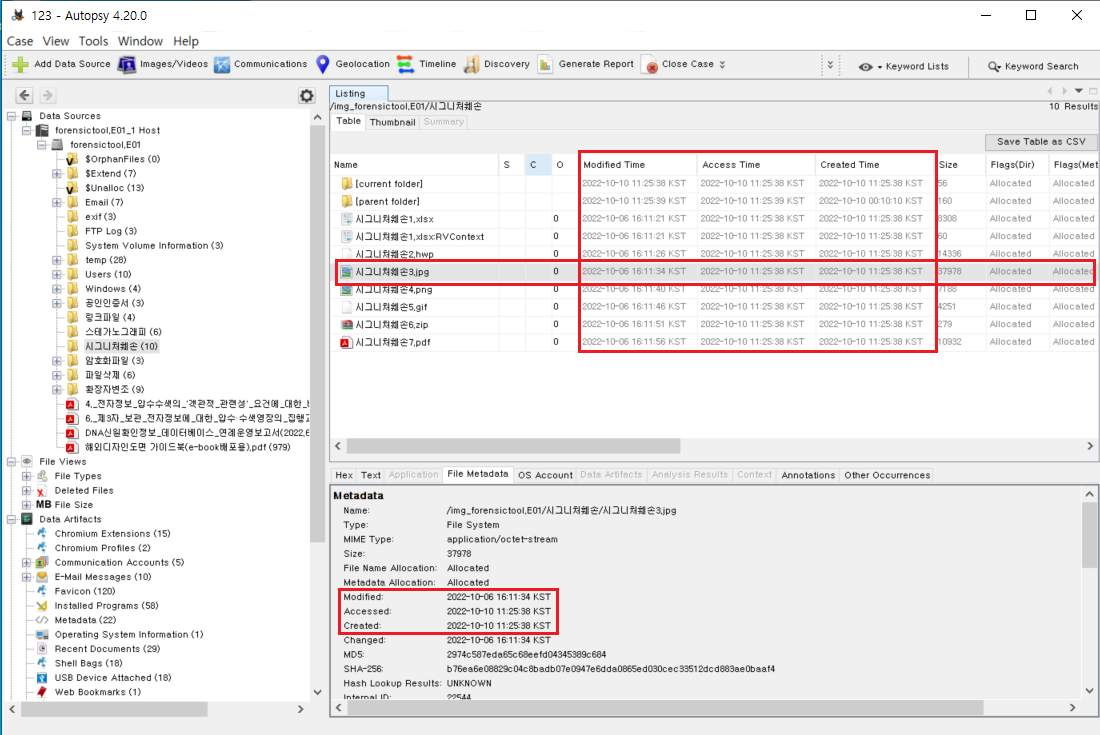

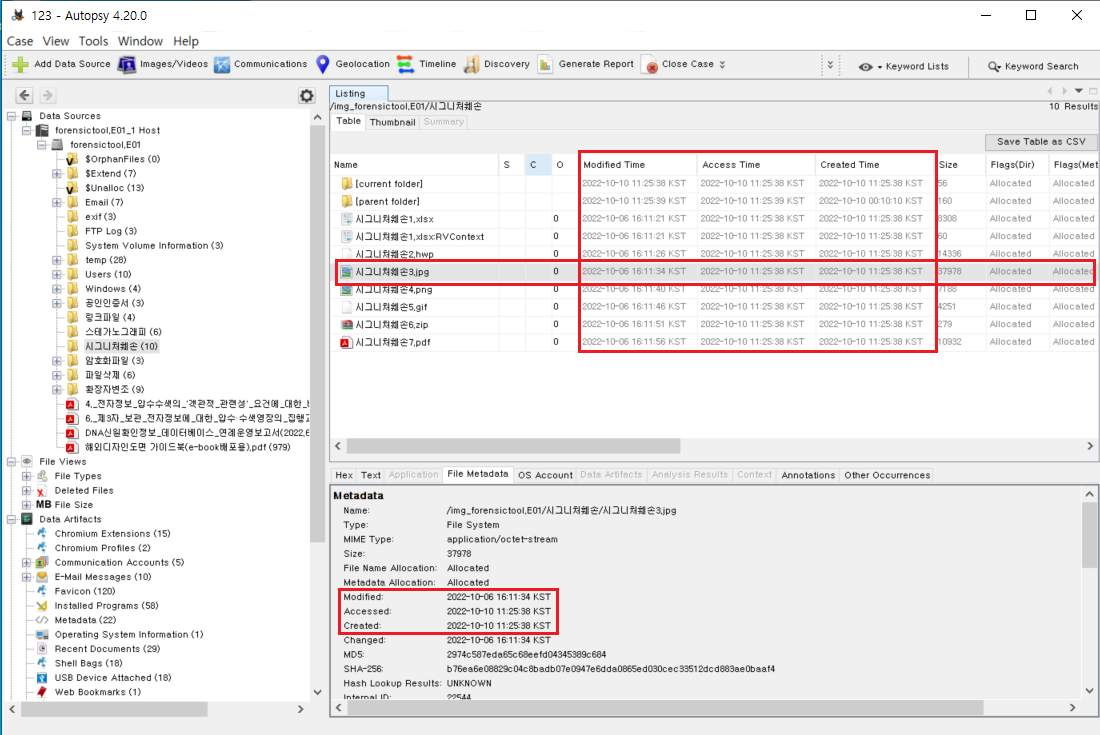

파일의 시간정보(MAC Time)

확인하고자 하는 파일 선택 후, Metadata 탭에서 확인하면 된다.(Modified/Accessed/Created)

USB 연결 흔적 확인

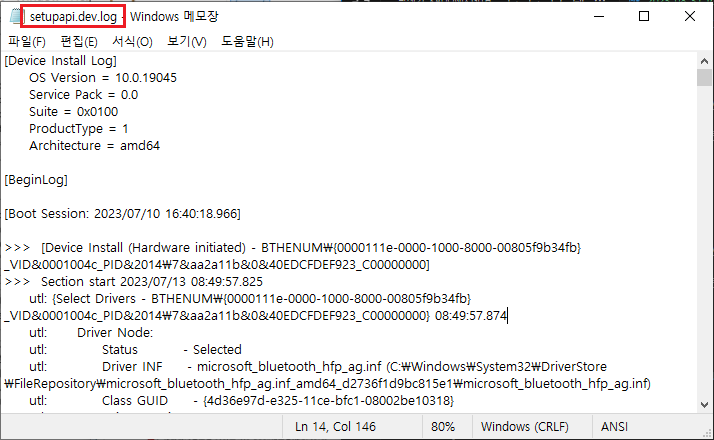

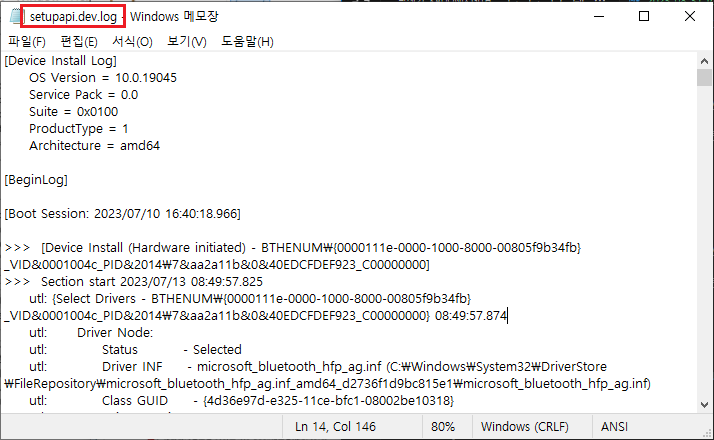

SetupAPILogging

- 파일위치: Windows\INF\Setupapi.dev.log

연결됐던 USB의 볼륨명, 시리얼 넘버, 볼륨 GUID, Product ID, 최초 연결 시간, 마지막 연결 해제 시간, 저장매체를 사용한 사용자 계정 정보 등을 확인할 수 있다.

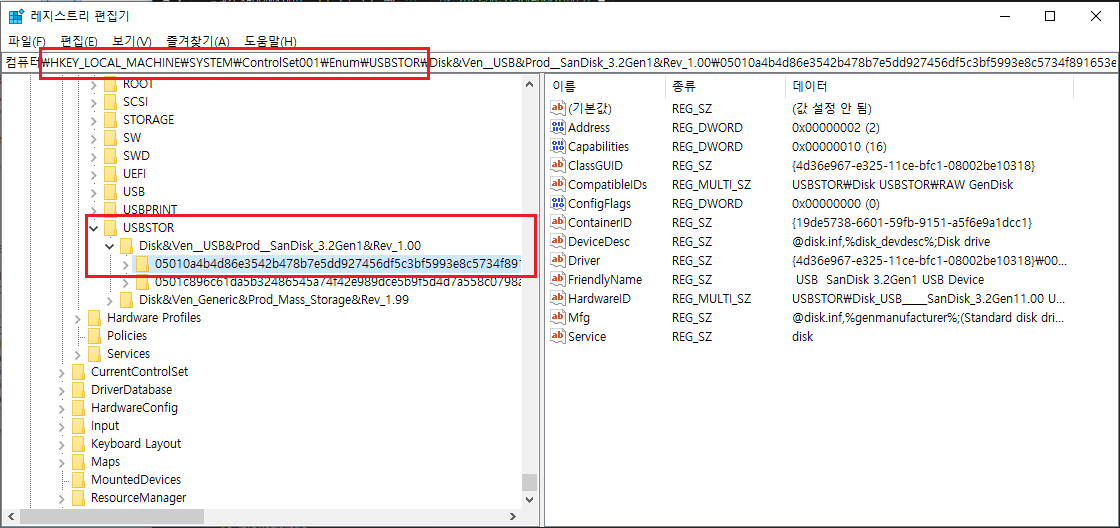

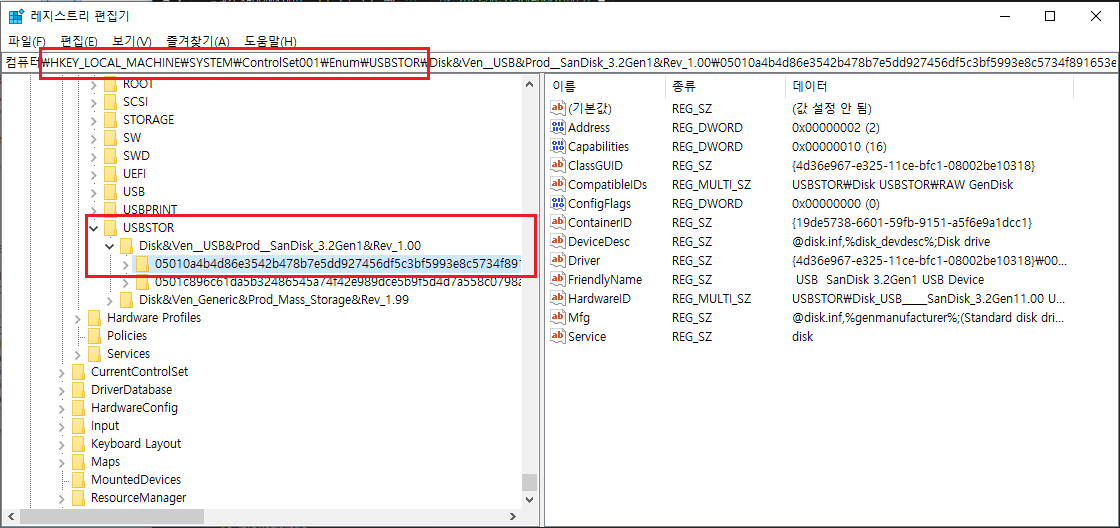

Registry | USBSTOR

- 레지스트리 위치: HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USBSTOR

USBSTOR의 Subkey를 분석할 경우 해당 시스템에서 사용하거나 사용했던 USB장치를 확인할 수 있다. 다음 내용을 확인할 수 있다.

- Device Class ID(Vender Name + Product Name + Version)

- 형식: Disk&Ven_XXX&Prod_XXX&Rev_XXX

- Ven_XXX: 제조사명

- Prod_XXX: 제품명

- Rev_XXX: 버전

- Unique Instance ID: 위 USB의 경우 05010a4b4d86e3…

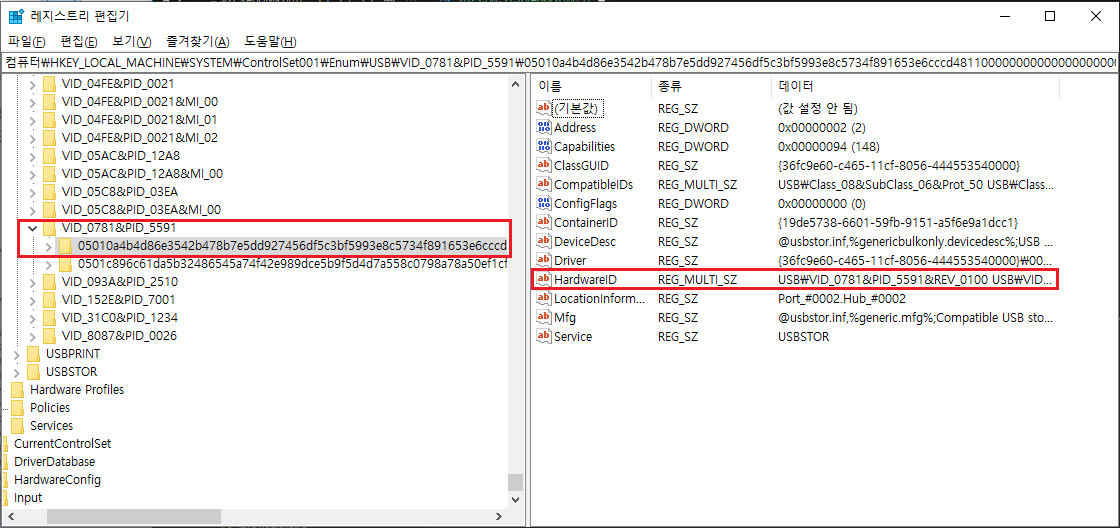

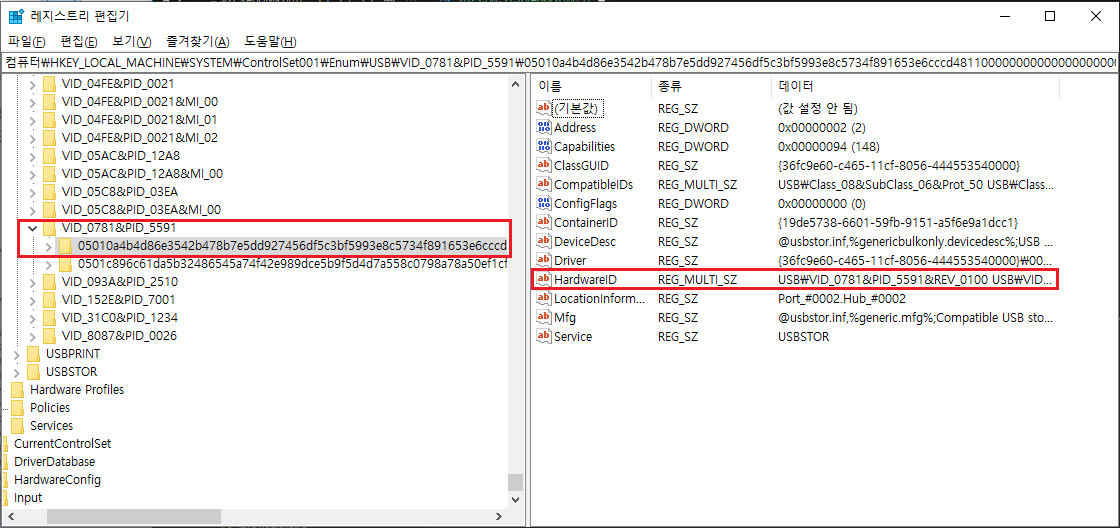

Registry | USB

- 레지스트리 위치: HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USB

USBSTOR에서 확인한 USB의 Unique Instance ID를 찾으면 USB의 제조사 ID(VID)와 제품 ID(PID)를 확인할 수 있다.

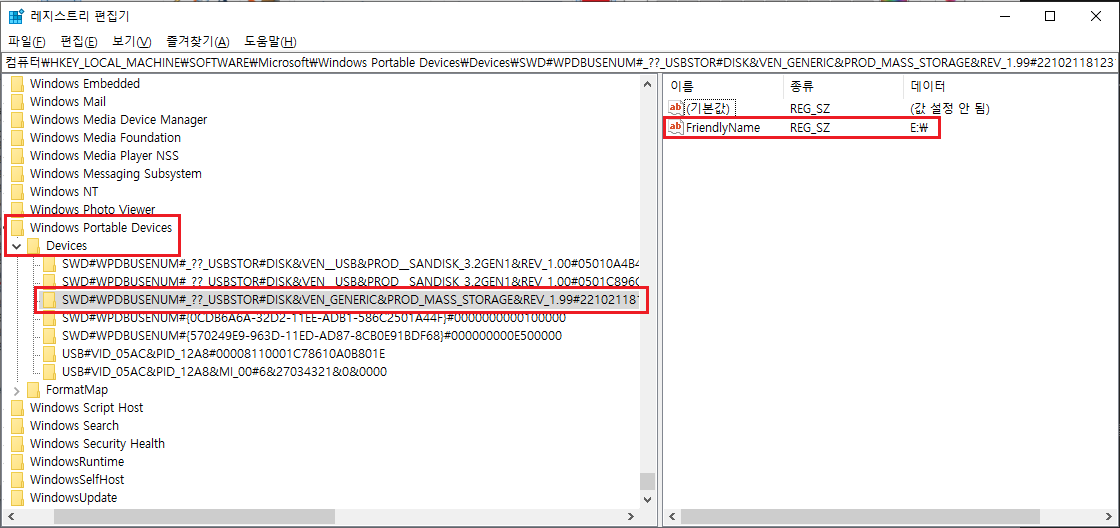

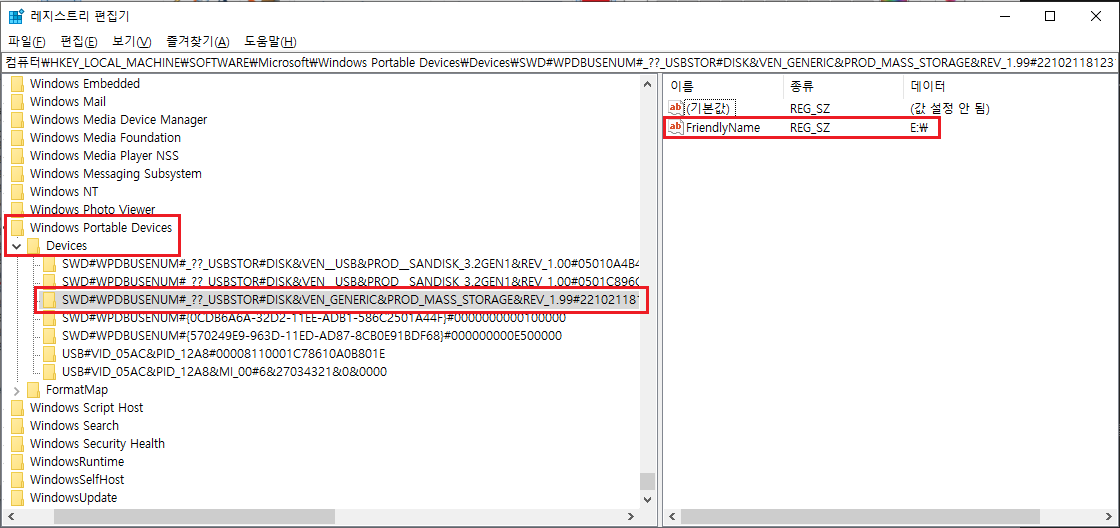

Registry | Windows Portable Devices

- 레지스트리 위치: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Portable Devices\Devices

연결했던 USB의 볼륨 이름을 확인할 수 있다.

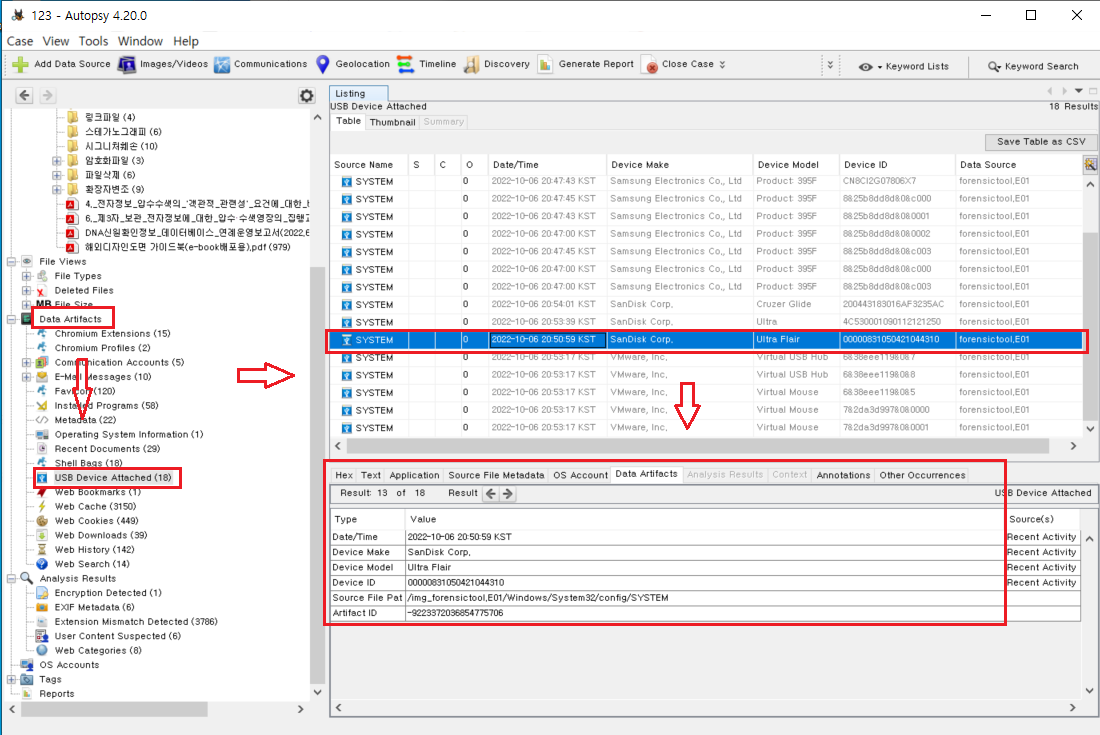

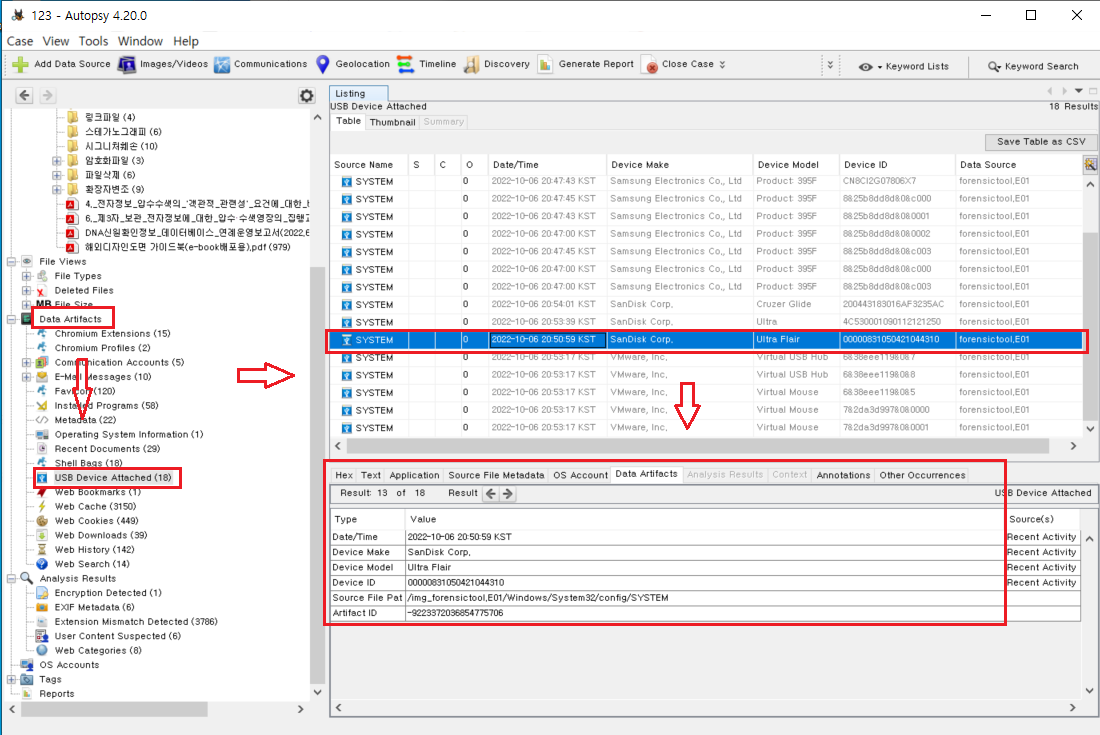

Autopsy에서 USB 연결 흔적 분석

Autopsy를 이용해서 USB연결 흔적을 분석할 수도 있다. Tree Viewer에서 Data Artifacts -> USB Device Attached를 클릭 후, Result Viewer에서 확인하고자 하는 USB를 클릭하고 Content Viewer의 Data Artifacts에서 정보를 확인할 수 있다.

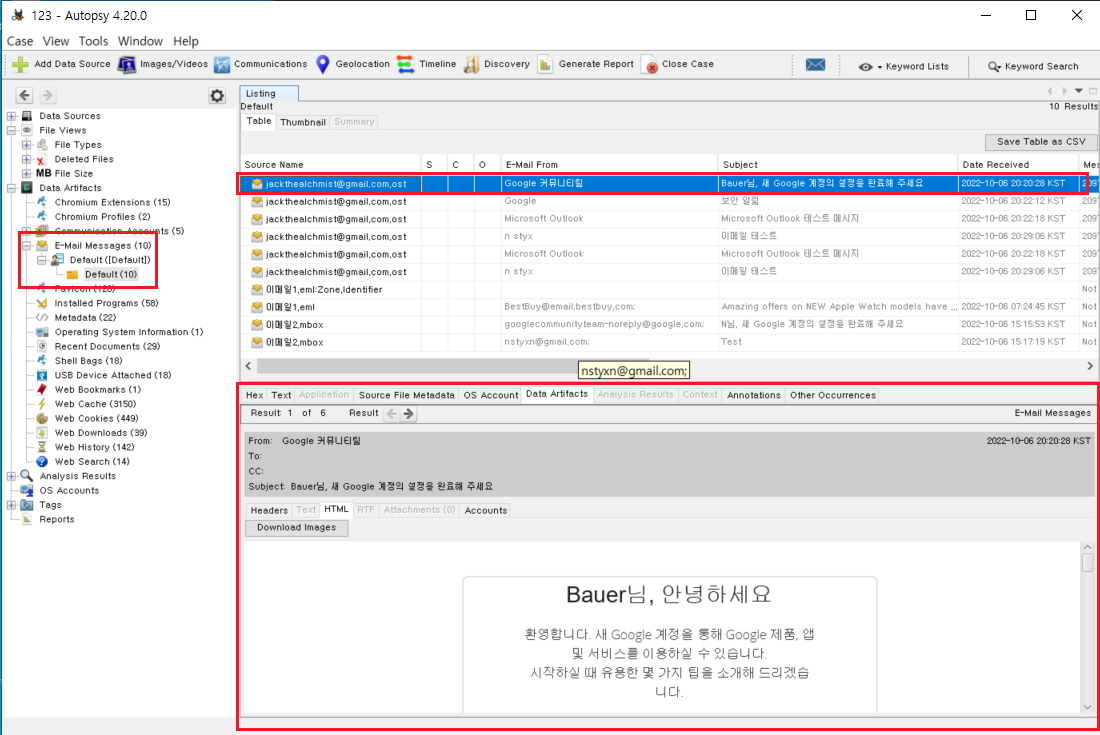

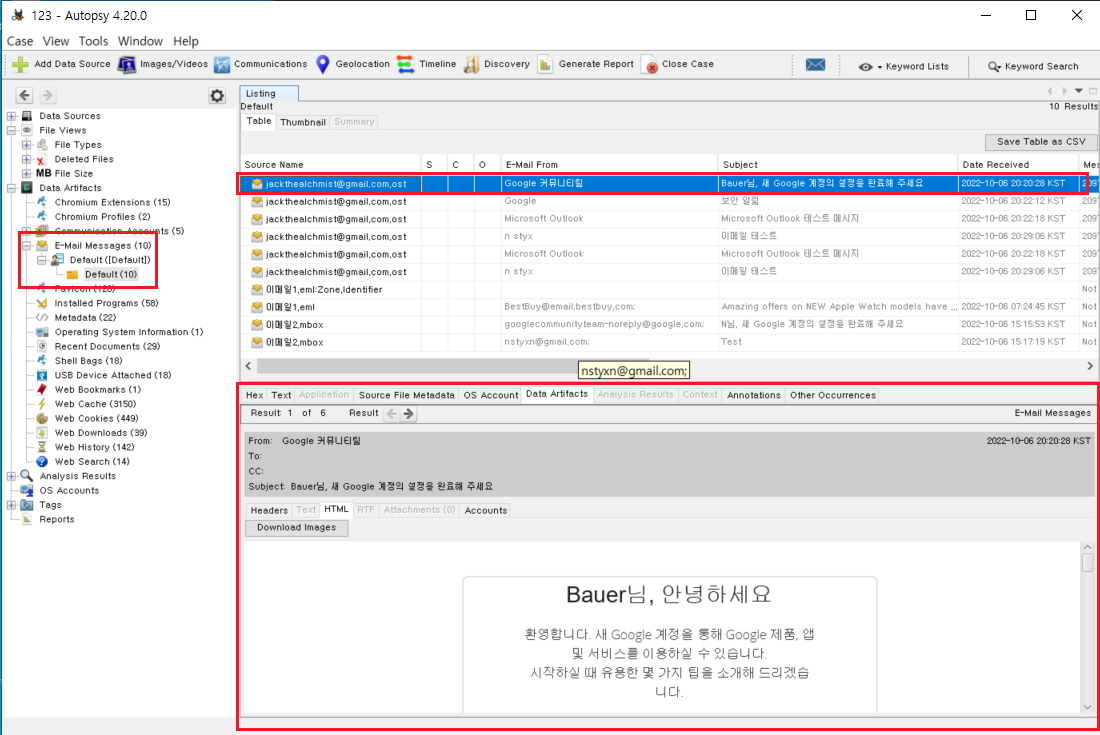

Email 정보 확인

웹메일은 인터넷상의 웹메일 서비스를 이용하여 메일을 송수신한다. 그래서 모든 내용은 일반적으로 메일서버에 저장된다. 다만, 웹메일 송수신 화면을 캡처한 이미지 파일이나 내용을 복사 또는 저장한 텍스트 파일이 존재할 수도 있다.

만약 Outlook 등의 이메일 클라이언트 프로그램을 사용하였다면 확장자가 Eml, Msg, Pst, Ost 등의 Outlook 프로그램 파일이 존재할 수도 있다. 이러한 경우에는 해당 파일을 통해 메일 내용을 점검할 수 있다.

Autopsy에서는 Tree Viewer에서 Data Artifacts -> E-mail Messages를 클릭 후 Result Viewer에서 확인하고자 하는 메일을 선택하여 Content Viewer에서 정보를 확인할 수 있다.

브라우저 기록

브라우저란 인터넷 사이트를 검색하고 살펴보는 데 사용하는 소프트웨어로, 우리가 흔히 인터넷을 할 때 사용하는 프로그램이다. 브라우저를 포렌식 하면 다음과 같은 정보를 얻을 수 있다.

- 웹사이트 접속 기록(URL)

- 검색기록

- 다운로드 기록

- 기타 범행 계획, 수단, 방법, 처리 등의 기록 등

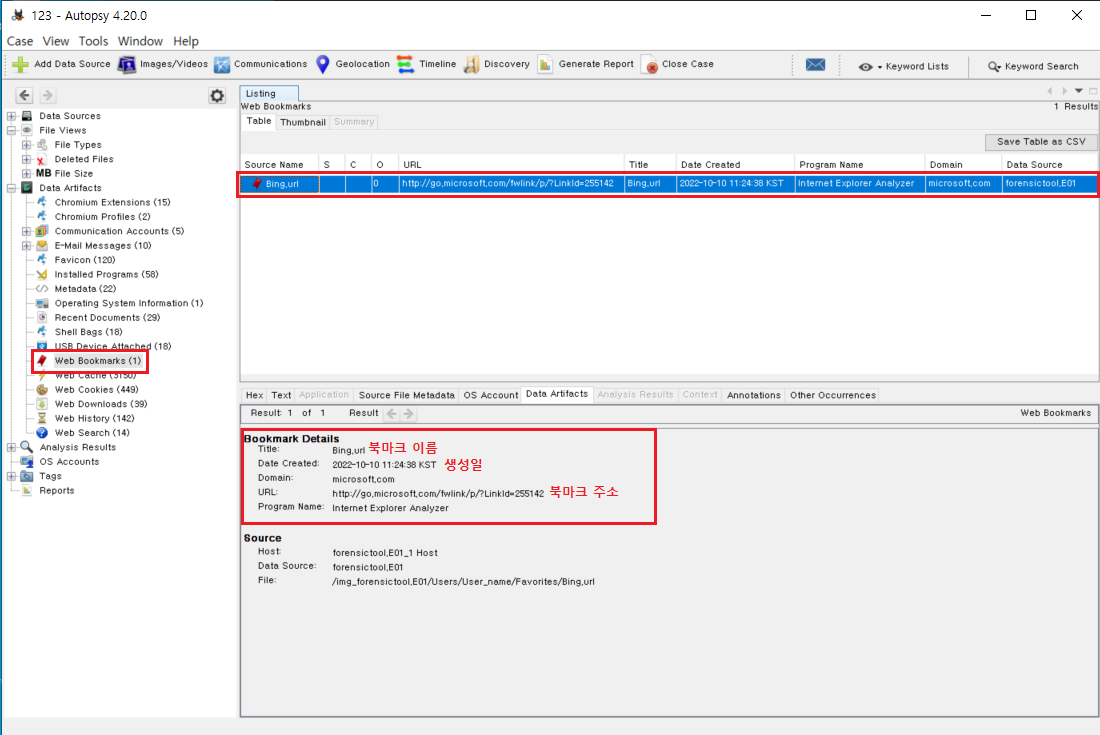

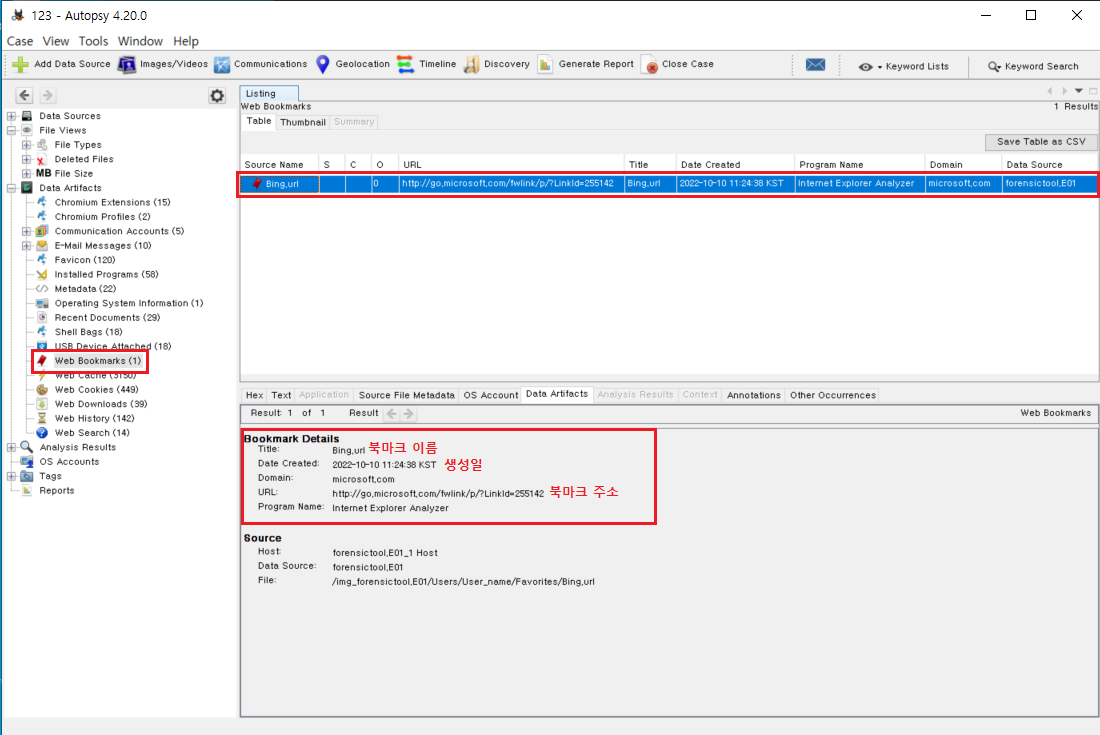

Web Bookmarks

Tree Viewer에서 Web Bookmarks를 선택하면 브라우저의 즐겨찾기 등록정보를 확인할 수 있다. Result Viewer에서 선택하면 content viewer에서 북마크 이름, 생성일, 북마크 주소를 볼 수 있다.

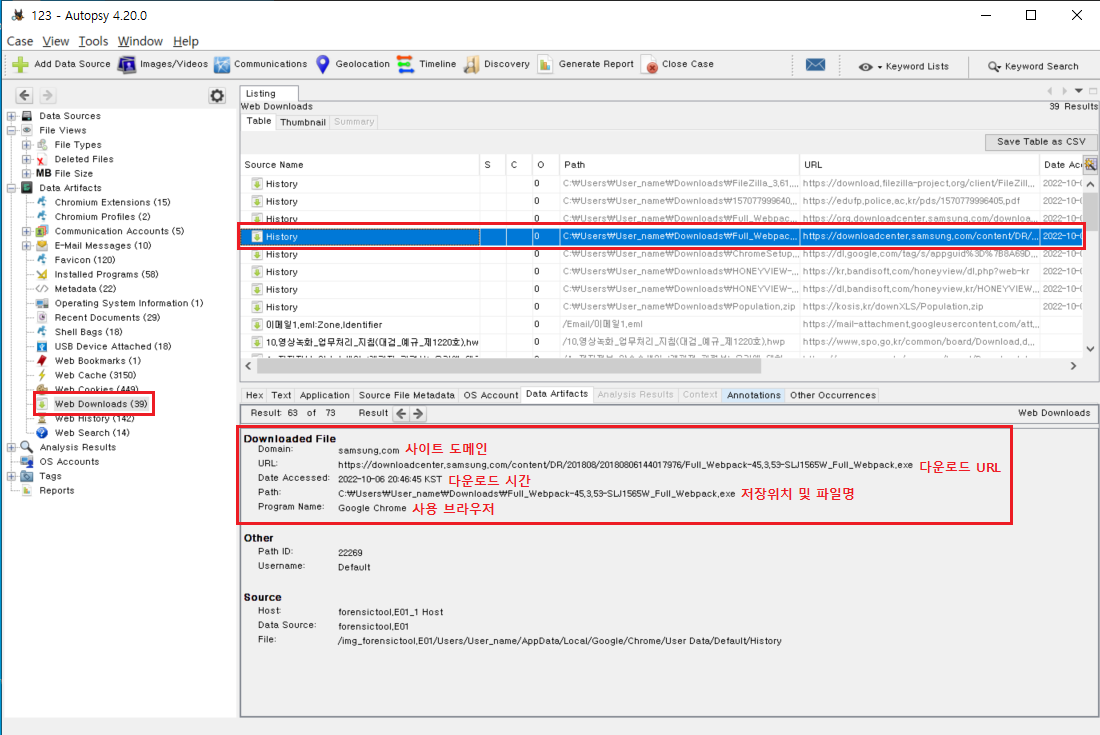

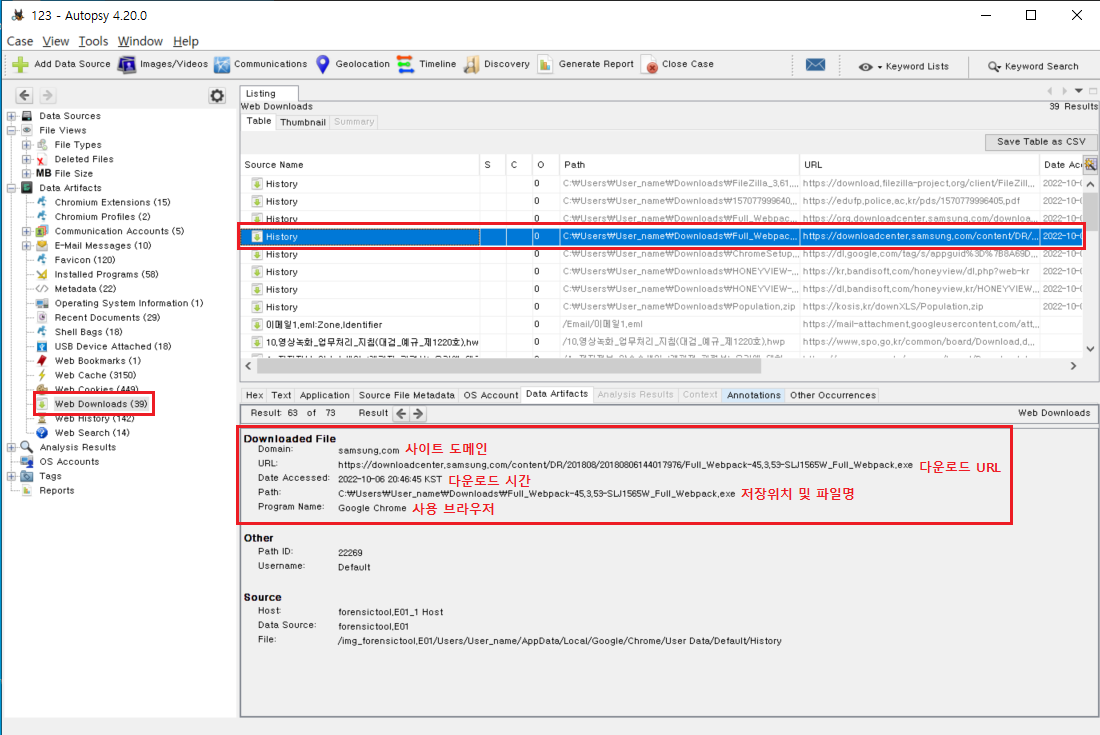

Tree Viewer에서 Web Download를 선택하면 인터넷에서 다운로드 한 기록들을 확인할 수 있다. Result Viewer에서 선택하면 Content Viewer에서 사이트 도메인, 다운로드 URL, 다운로드 시간, 저장위치 및 파일명, 사용 브라우저를 확인할 수 있다.

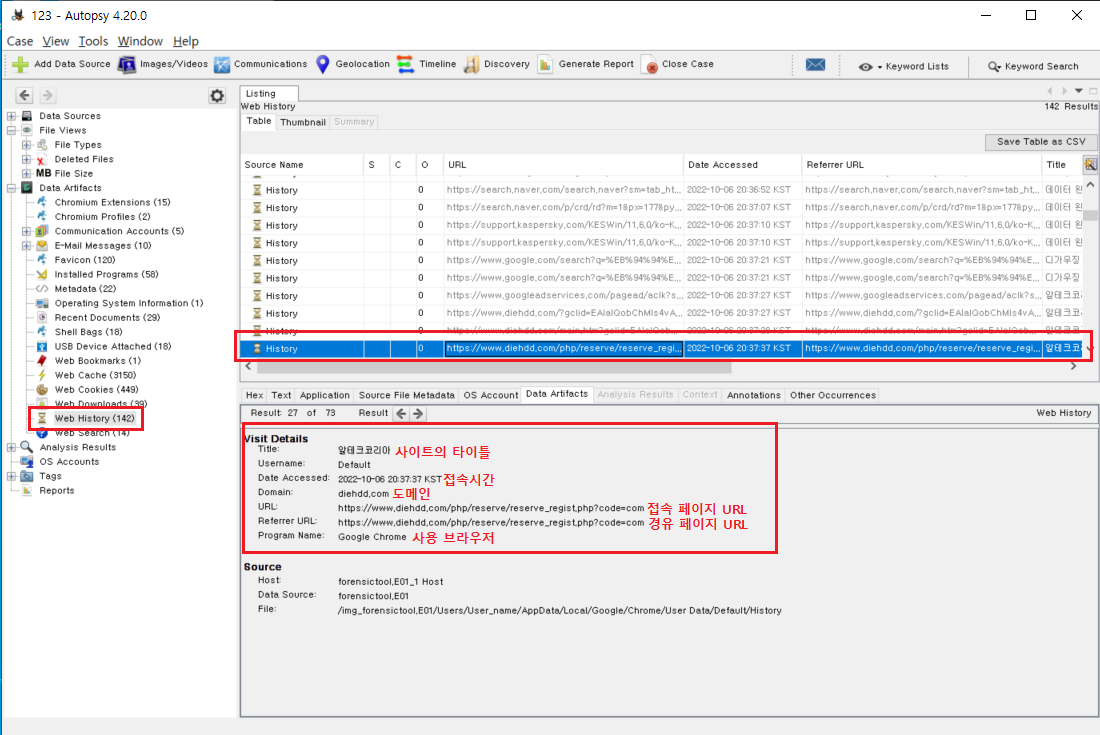

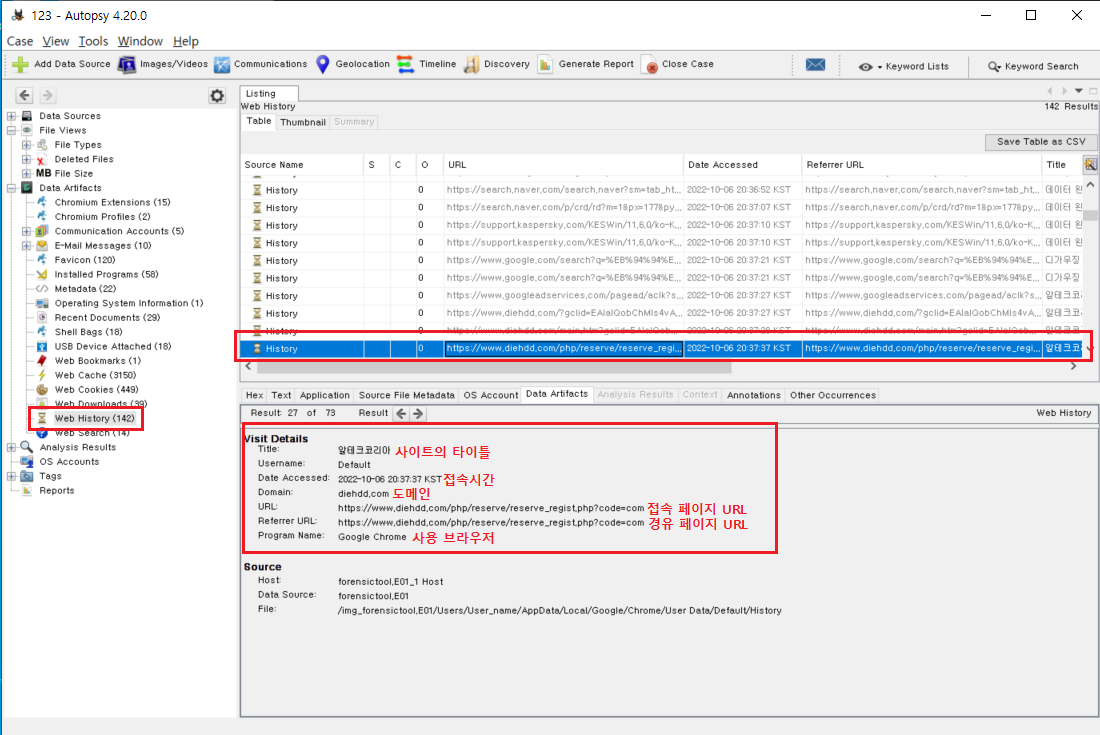

Web History

Tree Viewer에서 Web History를 선택하면 인터넷 사용 기록을 확인할 수 있다. Result Viewer에서 선택하면 Content Viewer에서 사이트의 타이틀, 접속시간, 도메인, 접속 페이지 URL, 경유 페이지 URL, 사용 브라우저를 확인할 수 있다.

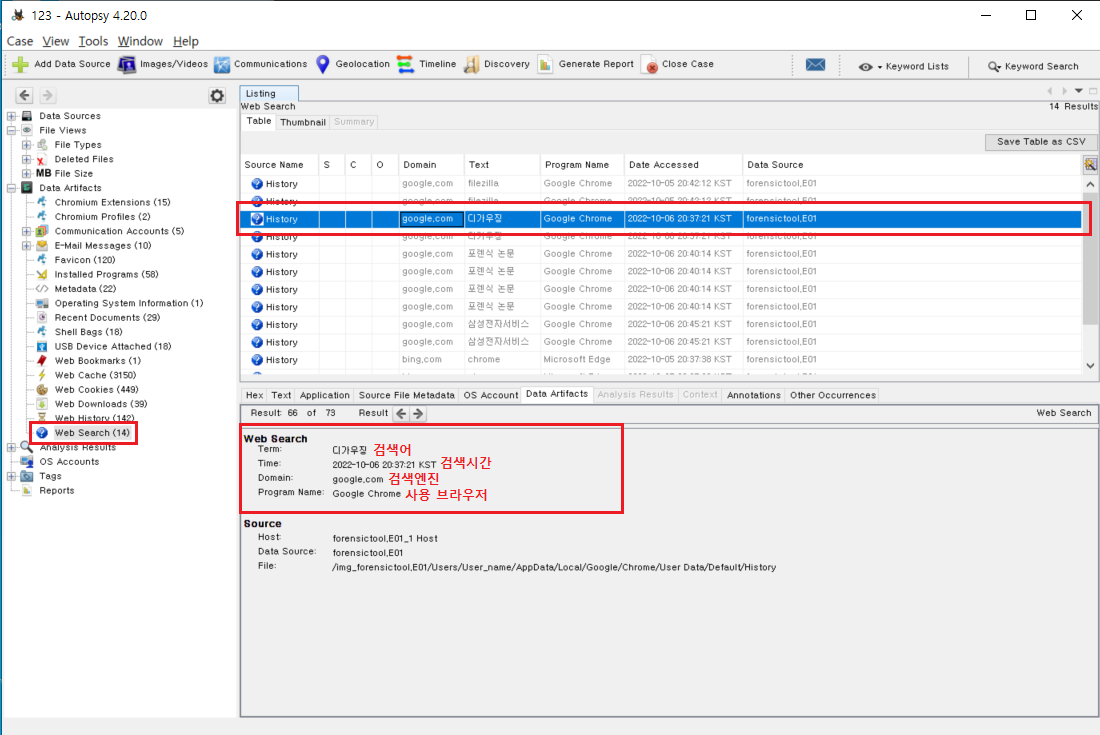

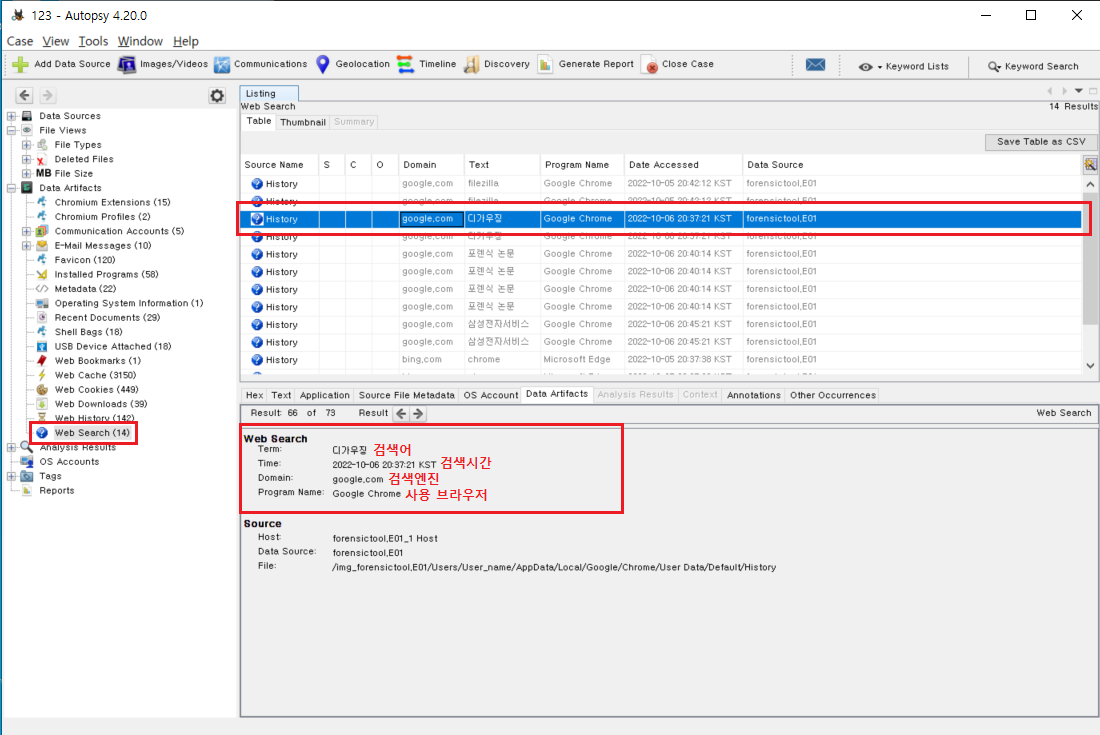

Web Search

Tree Viewer에서 Web History를 선택하면 인터넷에서 검색한 기록을 확인할 수 있다. Result Viewer에서 선택하면 Content Viewer에서 검색어, 검색시간, 검색엔진, 사용 브라우저를 확인할 수 있다.

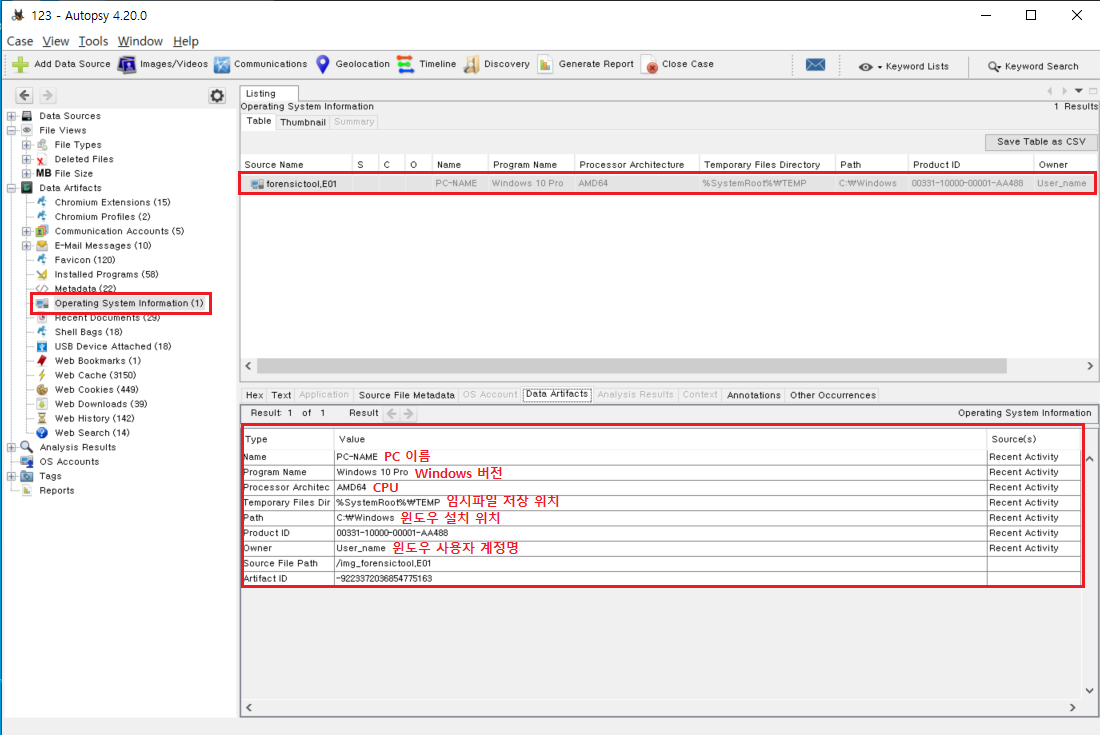

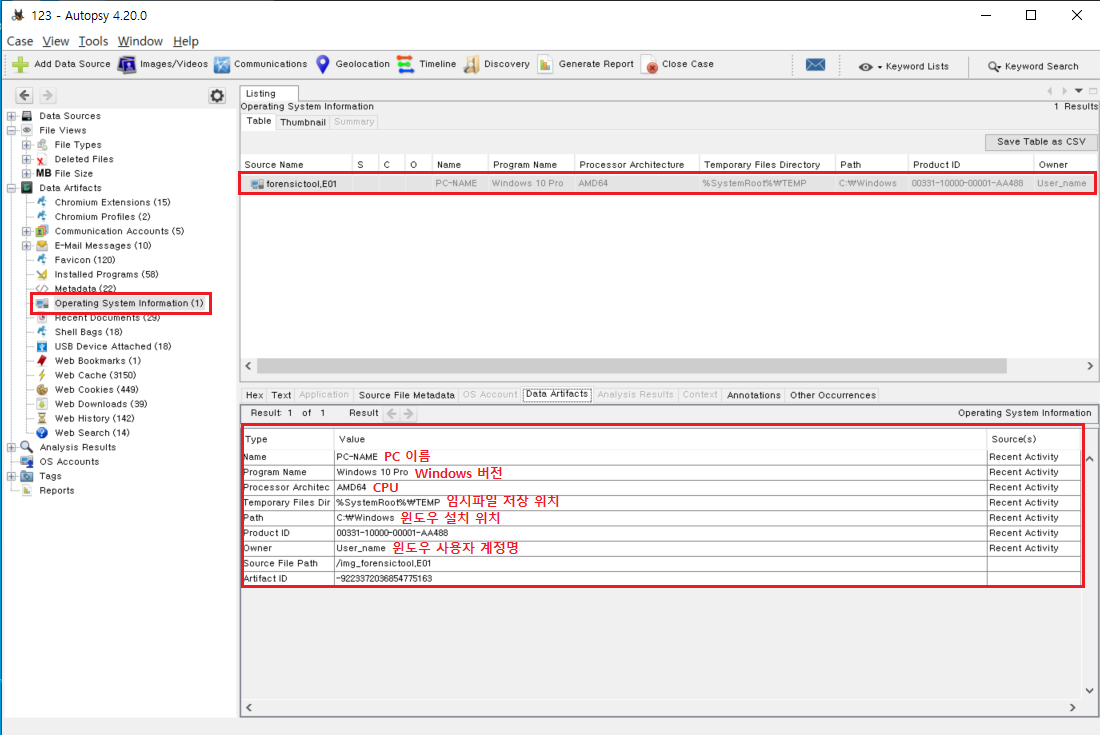

윈도우 시스템 정보

Tree Viewer에서 Operation System Information에 들어가서 Result Viewer에서 이미지를 선택하면 운영체제 정보를 확인할 수 있다. PC이름, 윈도우 버전, 설치 위치, 사용자계정명 등을 확인할 수 있다.

Autopsy 정보 확인 방법

Hash값 확인

증거 USB의 Hash값 구하기

FTK Imager를 이용하여 이미지를 생성하면 자동으로 로그파일이 생성되면 로그파일에서 Hash값을 확인할 수 있다. 하지만 로그파일과는 별개로 Autopsy에서도 확인할 수 있다.

Autopsy에서 확인시, Tree Viewer의 ‘Data Sources’ 항목 Host 클릭 후, Result Viewer의 이미지 파일을 클릭하고 Content Viewer의 File Metadata에서 확인할 수 있다.

특정 파일의 Hash값 구하기

특정 파일의 Hash값을 구하려면 파일을 클릭 후, Content Viewer의 File Metadata에서 확인할 수 있다.

증거물 매체의 정보 확인

매체관련 정보

FTK Imager를 사용해 이미지 파일을 생성하면 생성되는 로그에서 확인할 수 있다.

파티션/볼륨 관련 정보

생성한 이미지 파일을 FTK Imager에서 불러와서 확인할 수 있다.

특정 파일의 정보

시그니처 헤드 확인

확인하고자 하는 파일을 선택 후 하단의 Hex 탭에서 확이할 수 있다. 참고로 Zip 파일의 경우 시그니처가 50 4B 03 04이다.

파일의 시작위치

파일의 시작위치는 FTK Imager에서 확인하고자 하는 파일을 석택 후, 왼쪽 하단의 Properties에서 Start Sector를 확인하면 된다.

파일의 크기(Logical=실제용량)

확인하고자 하는 파일 선택 후 하단의 File Metadata에서 Size를 확인하면 된다.

파일의 시간정보(MAC Time)

확인하고자 하는 파일 선택 후, Metadata 탭에서 확인하면 된다.(Modified/Accessed/Created)

USB 연결 흔적 확인

SetupAPILogging

- 파일위치: Windows\INF\Setupapi.dev.log

연결됐던 USB의 볼륨명, 시리얼 넘버, 볼륨 GUID, Product ID, 최초 연결 시간, 마지막 연결 해제 시간, 저장매체를 사용한 사용자 계정 정보 등을 확인할 수 있다.

Registry | USBSTOR

- 레지스트리 위치: HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USBSTOR

USBSTOR의 Subkey를 분석할 경우 해당 시스템에서 사용하거나 사용했던 USB장치를 확인할 수 있다. 다음 내용을 확인할 수 있다.

- Device Class ID(Vender Name + Product Name + Version)

- 형식: Disk&Ven_XXX&Prod_XXX&Rev_XXX

- Ven_XXX: 제조사명

- Prod_XXX: 제품명

- Rev_XXX: 버전

- Unique Instance ID: 위 USB의 경우 05010a4b4d86e3…

Registry | USB

- 레지스트리 위치: HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Enum\USB

USBSTOR에서 확인한 USB의 Unique Instance ID를 찾으면 USB의 제조사 ID(VID)와 제품 ID(PID)를 확인할 수 있다.

Registry | Windows Portable Devices

- 레지스트리 위치: HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Portable Devices\Devices

연결했던 USB의 볼륨 이름을 확인할 수 있다.

Autopsy에서 USB 연결 흔적 분석

Autopsy를 이용해서 USB연결 흔적을 분석할 수도 있다. Tree Viewer에서 Data Artifacts -> USB Device Attached를 클릭 후, Result Viewer에서 확인하고자 하는 USB를 클릭하고 Content Viewer의 Data Artifacts에서 정보를 확인할 수 있다.

Email 정보 확인

웹메일은 인터넷상의 웹메일 서비스를 이용하여 메일을 송수신한다. 그래서 모든 내용은 일반적으로 메일서버에 저장된다. 다만, 웹메일 송수신 화면을 캡처한 이미지 파일이나 내용을 복사 또는 저장한 텍스트 파일이 존재할 수도 있다.

만약 Outlook 등의 이메일 클라이언트 프로그램을 사용하였다면 확장자가 Eml, Msg, Pst, Ost 등의 Outlook 프로그램 파일이 존재할 수도 있다. 이러한 경우에는 해당 파일을 통해 메일 내용을 점검할 수 있다.

Autopsy에서는 Tree Viewer에서 Data Artifacts -> E-mail Messages를 클릭 후 Result Viewer에서 확인하고자 하는 메일을 선택하여 Content Viewer에서 정보를 확인할 수 있다.

브라우저 기록

브라우저란 인터넷 사이트를 검색하고 살펴보는 데 사용하는 소프트웨어로, 우리가 흔히 인터넷을 할 때 사용하는 프로그램이다. 브라우저를 포렌식 하면 다음과 같은 정보를 얻을 수 있다.

- 웹사이트 접속 기록(URL)

- 검색기록

- 다운로드 기록

- 기타 범행 계획, 수단, 방법, 처리 등의 기록 등

Web Bookmarks

Tree Viewer에서 Web Bookmarks를 선택하면 브라우저의 즐겨찾기 등록정보를 확인할 수 있다. Result Viewer에서 선택하면 content viewer에서 북마크 이름, 생성일, 북마크 주소를 볼 수 있다.

Tree Viewer에서 Web Download를 선택하면 인터넷에서 다운로드 한 기록들을 확인할 수 있다. Result Viewer에서 선택하면 Content Viewer에서 사이트 도메인, 다운로드 URL, 다운로드 시간, 저장위치 및 파일명, 사용 브라우저를 확인할 수 있다.

Web History

Tree Viewer에서 Web History를 선택하면 인터넷 사용 기록을 확인할 수 있다. Result Viewer에서 선택하면 Content Viewer에서 사이트의 타이틀, 접속시간, 도메인, 접속 페이지 URL, 경유 페이지 URL, 사용 브라우저를 확인할 수 있다.

Web Search

Tree Viewer에서 Web History를 선택하면 인터넷에서 검색한 기록을 확인할 수 있다. Result Viewer에서 선택하면 Content Viewer에서 검색어, 검색시간, 검색엔진, 사용 브라우저를 확인할 수 있다.

윈도우 시스템 정보

Tree Viewer에서 Operation System Information에 들어가서 Result Viewer에서 이미지를 선택하면 운영체제 정보를 확인할 수 있다. PC이름, 윈도우 버전, 설치 위치, 사용자계정명 등을 확인할 수 있다.